Icône Clé De Chiffrement Numérique Clip Art Libres De Droits, Svg, Vecteurs Et Illustration. Image 74728609

![Coffre-Fort 2 clés 5 clés Anti-vol Serrure Super clé de cryptage très sûr Classe C Anti-vol 1 pièces (Color : 200)[1067] - Cdiscount Bricolage Coffre-Fort 2 clés 5 clés Anti-vol Serrure Super clé de cryptage très sûr Classe C Anti-vol 1 pièces (Color : 200)[1067] - Cdiscount Bricolage](https://www.cdiscount.com/pdt2/3/5/8/1/350x350/auc3358179091358/rw/coffre-fort-2-cles-5-cles-anti-vol-serrure-super-c.jpg)

Coffre-Fort 2 clés 5 clés Anti-vol Serrure Super clé de cryptage très sûr Classe C Anti-vol 1 pièces (Color : 200)[1067] - Cdiscount Bricolage

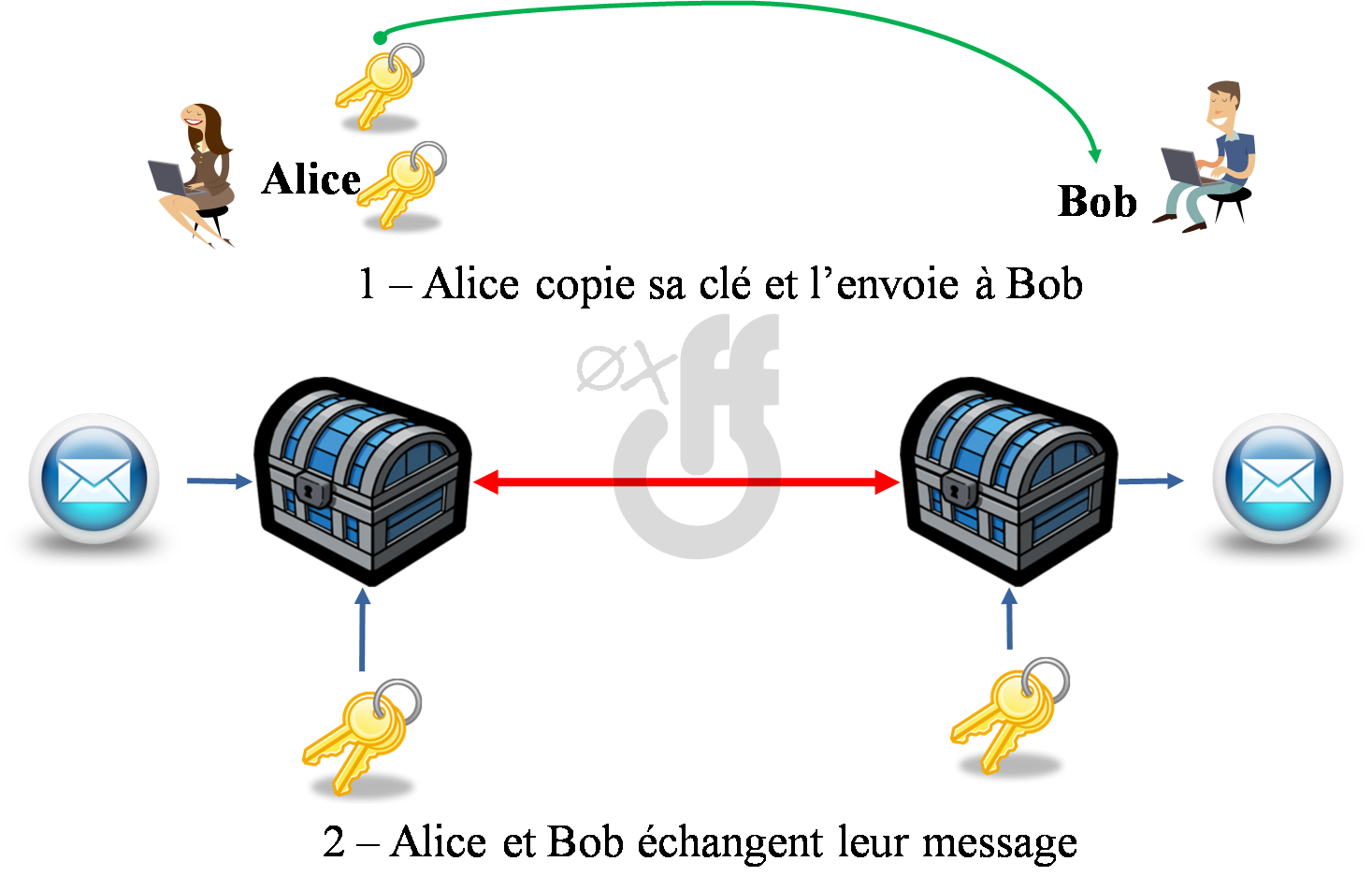

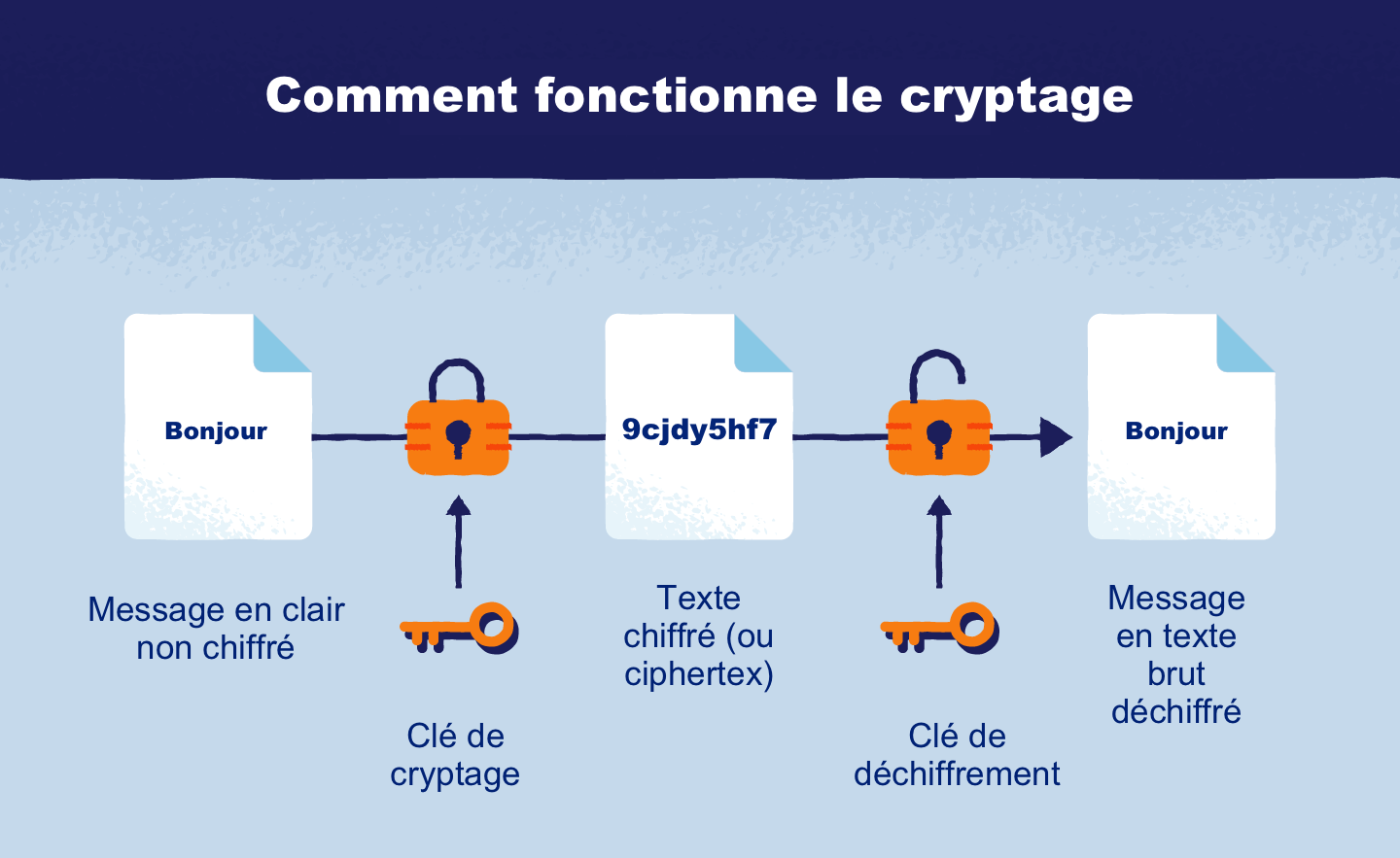

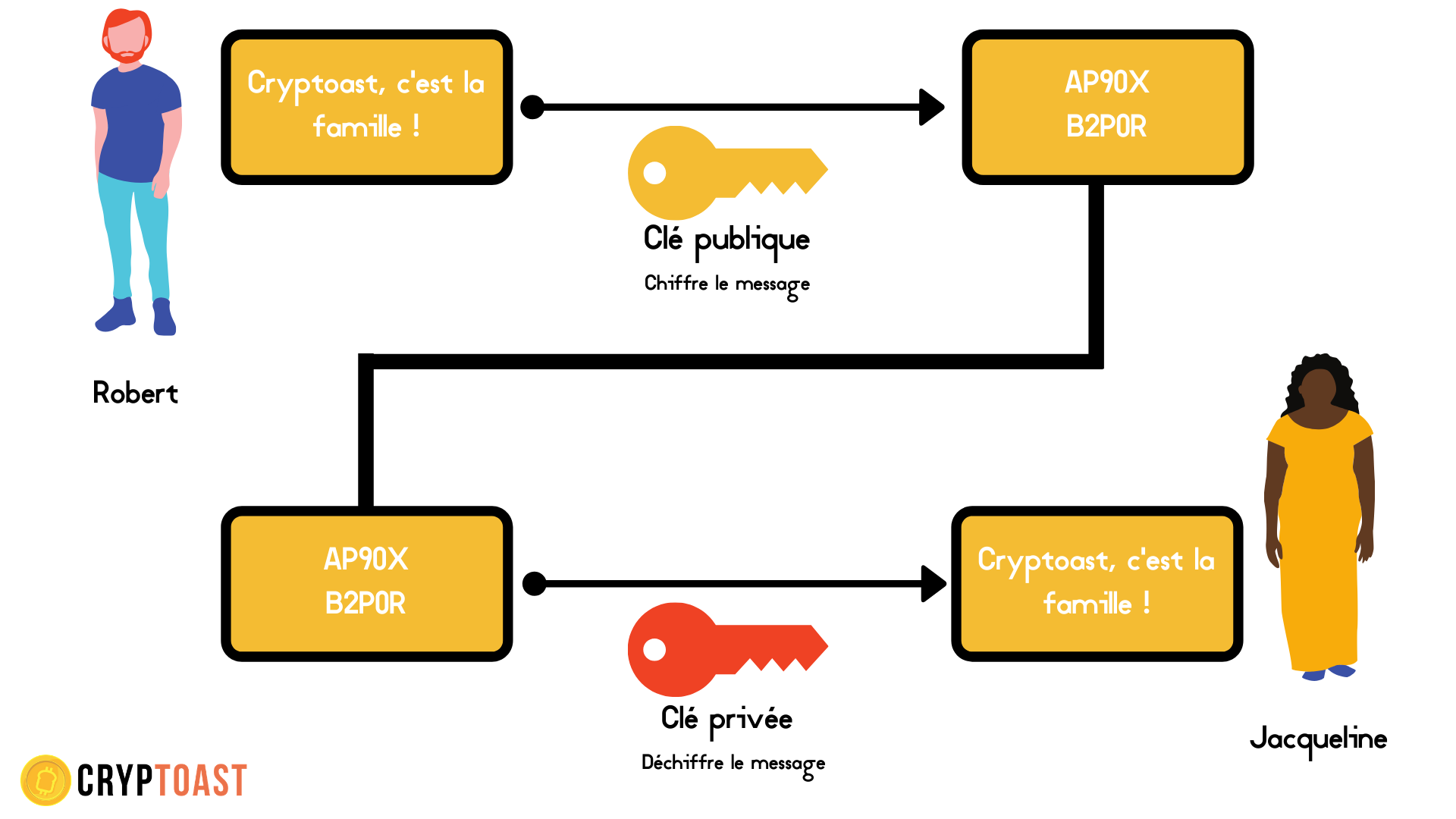

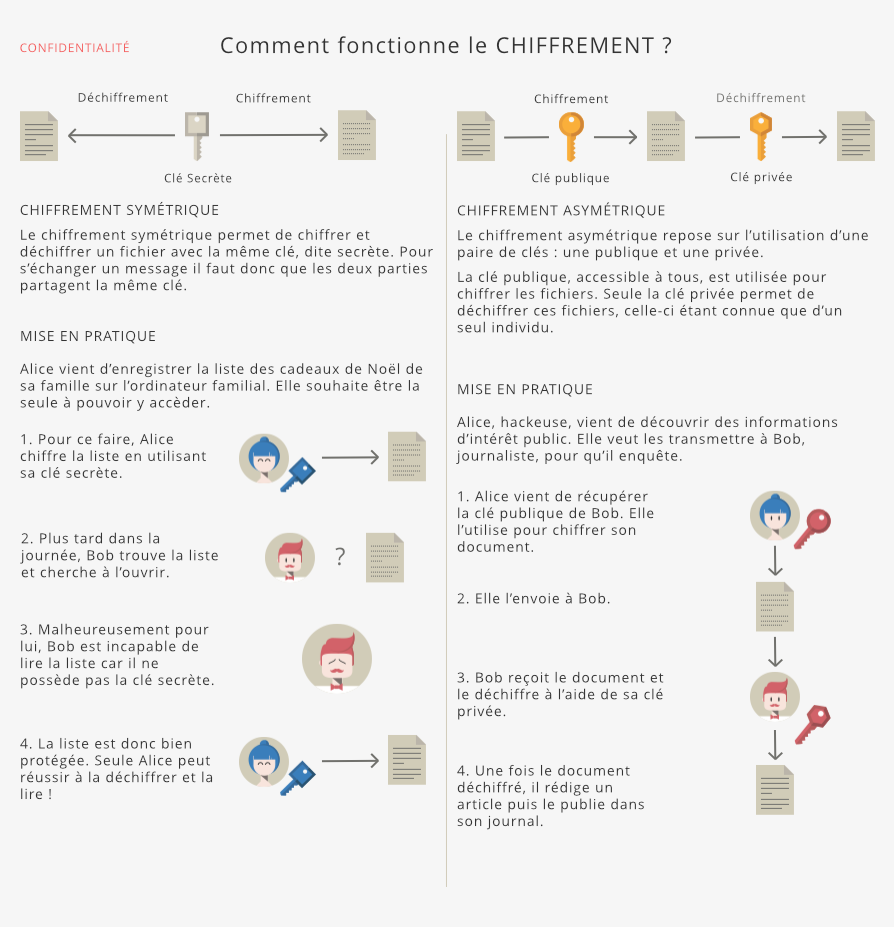

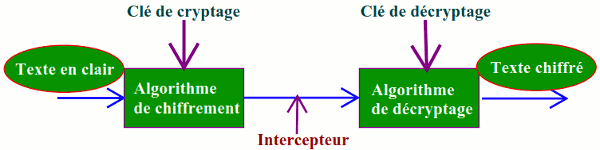

Réseaux et Sécurité Informatique: Le cryptage symétrique et asymétrique - le certificat & la signature éléctronique - Exercices corrigés